Wychodząc naprzeciw cyberzagrożeniom płynącym z korzystania z Internetu przedstawiamy najważniejsze zasady zachowania bezpieczeństwa w sieci. Zapoznaj się z nimi... i stosuj dla naszego wspólnego dobra.

Zasady bezpieczeństwa

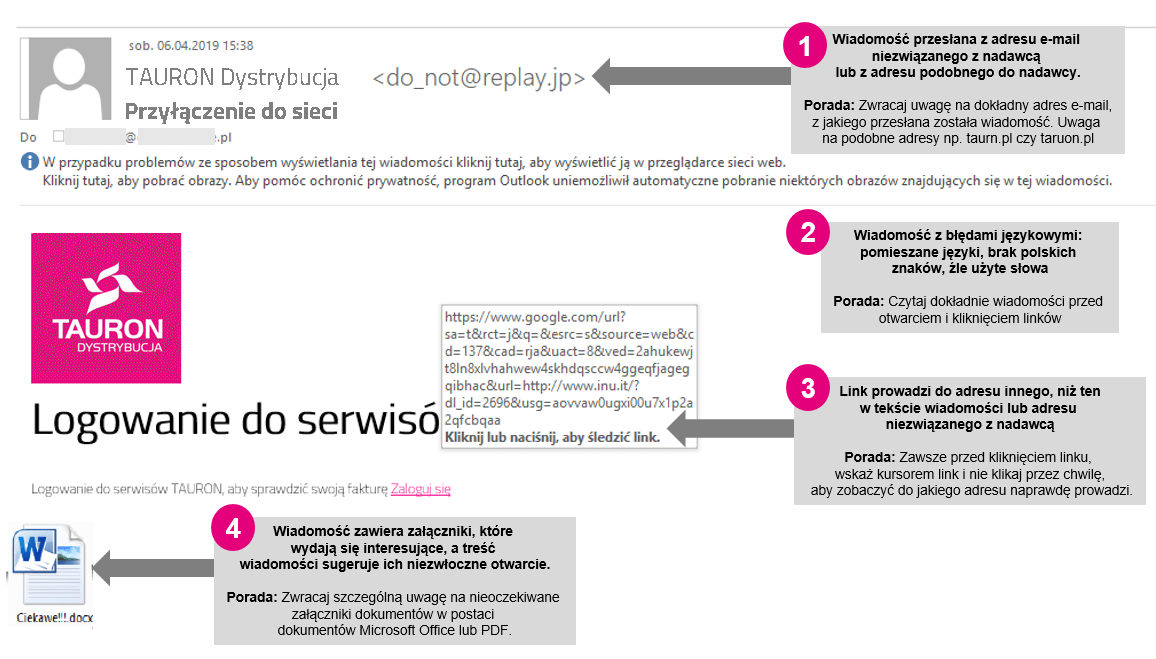

Przestępcy komputerowi codziennie wysyłają miliony złośliwych wiadomości. Ich celem najczęściej jest instalacja na twoim komputerze programów pozwalających na szpiegowanie, wyłudzanie pieniędzy, danych osobowych. Uważaj szczególnie na nieoczekiwane wiadomości zachęcające do kliknięcia linków lub otwarcia załączonych plików.

Przed otwarciem linków lub załączników sprawdź w prosty sposób czy nie są one podejrzane, korzystają z czterech symptomów złośliwych wiadomości

Za pomocą naszych portali masz dostęp do wielu różnych funkcji związanych z wykorzystywanymi przez Ciebie naszymi usługami. Są też tam Twoje dane osobowe!

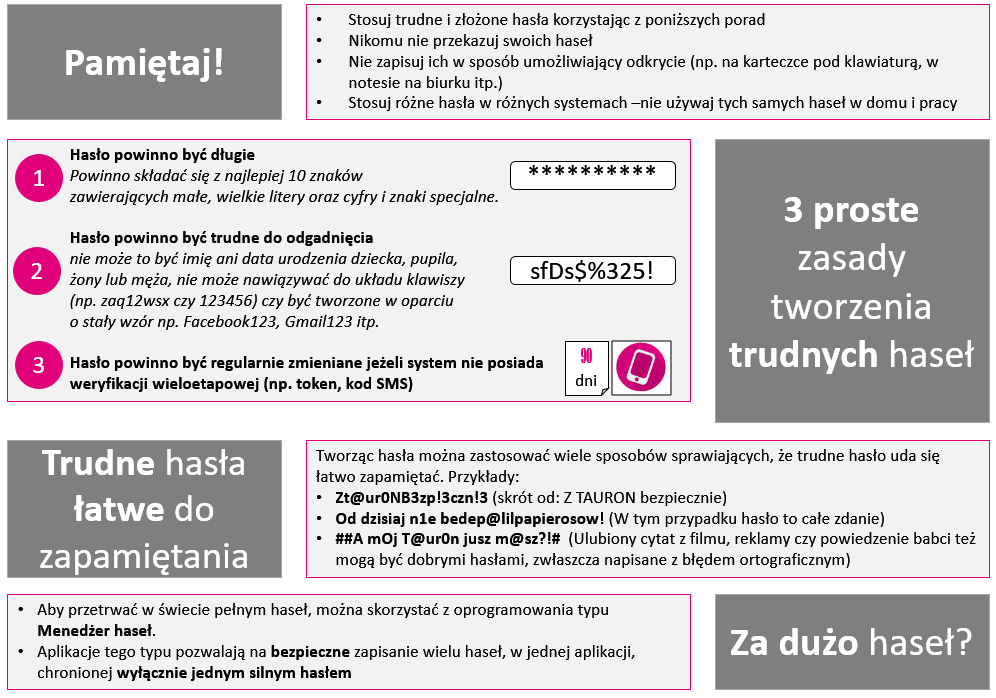

Traktuj swoje hasła do portali / aplikacji jak klucz do domu – niech będzie skomplikowane, nie przekazuj go nikomu, nie zapisuj i stosuj różne hasła w różnych systemach, zwłaszcza w domu i w pracy. Jeśli masz problem z zapamiętywaniem swoich haseł – korzystaj z aplikacji menadżera haseł.

Wycieki haseł potwierdzają, że użytkownicy komputerów najczęściej stosują łatwe i krótkie hasła (np. 123456 czy Password). Często są to hasła zawierające imiona członków rodziny (np. Zosia1992) czy hasła budowane na bazie schematów (Facebook123, Google123 itp.).

Czas złamania hasła o długości 8 znaków to 1 dzień. W przypadku hasła o długości 10 znaków to już 591 dni!

Kradzież hasła jest szczególnie groźna w przypadku stosowania tego samego hasła w różnych systemach. Wyciek hasła w jednym systemie (np. źle zabezpieczone forum), może umożliwić uzyskanie dostępu do konta użytkownika w innym systemie.

Dowiedz się więcej o skutecznych metodach na trudne hasła.

Za pomocą naszych portali masz dostęp do wielu różnych funkcji związanych wykorzystywanymi przez Ciebie naszymi usługami. Są też tam twoje dane osobowe ! Uważnie obserwuj przeglądarkę kiedy otwierasz nasze strony.

Upewnij się, że adres strony jest prawidłowo wpisany a nie tylko podobnie brzmiący i podobnie wyglądający. To częsta sztuczka „złych”, wykorzystywanie pomyłkowego wpisywania adresu strony. Wszelkie błędy językowe, obcojęzyczne wstawki powinny obudzić twoją nieufność.

Aplikacje na telefon, pobieraj zawsze z autoryzowanego serwisu (App Store, Google Play). Uważaj na aplikacje na telefon, które pochodzą z nieautoryzowanych sklepów. Linki do pobrania różnych aplikacji możesz spotkać na np. stronach służących do oglądania filmików. Takie aplikacje mogą m.in. wykradać Twoje dane do logowania i SMS-y autoryzacyjne. Gdy będziesz logować się do Twojej aplikacji, złośliwa aplikacja wyświetli Ci fałszywy ekran logowania. Przestępcy pozyskają w ten sposób Twój login i hasło. Następnie aplikacja przekieruje połączenia i SMS-y przychodzące na numer telefonu przestępcy.

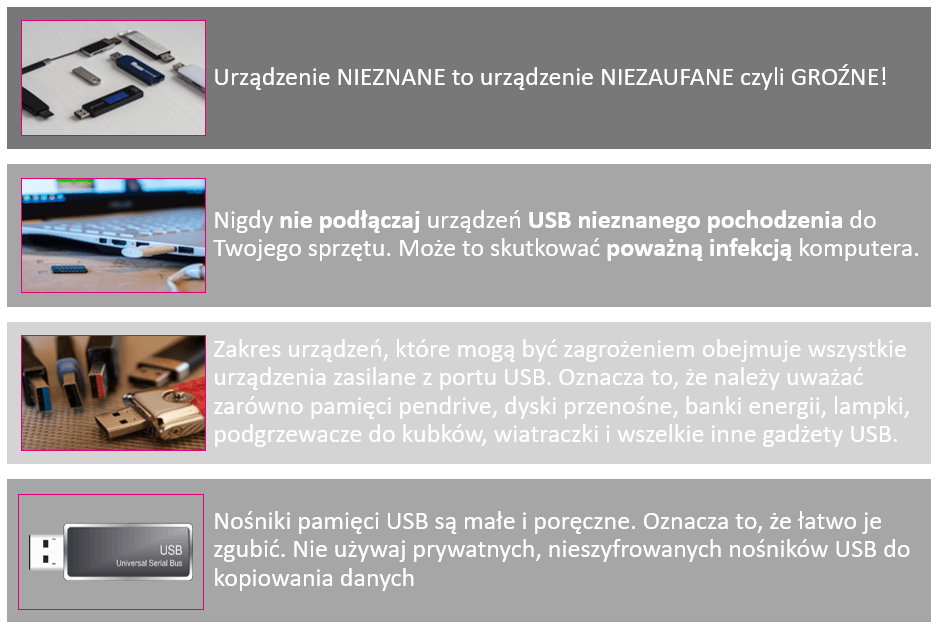

Nie podłączaj komputera do żadnych urządzeń USB niewiadomego pochodzenia, a także prywatnych nośników danych.

Przenośnie nośniki danych USB (pendrive, przenośne dyski twarde, czy inne urządzenia zasilane z portów USB) są wygodnym sposobem przenoszenia danych i rozszerzenia funkcjonalności komputera.

Urządzenia te pozwalają również na prowadzenie ataków z ich wykorzystaniem, w szczególności na przenoszenie i instalację złośliwego oprogramowania.

„Zgubiony” (a w rzeczywistości podrzucony) w okolicach biura pendrive może zawierać wirusy, które zainstalują się na komputerze niezwłocznie po podłączeniu nośnika do portu USB. Stanie się to w sposób niezauważalny, bez wiedzy użytkownika.

Twój telefon zawiera ogromne ilości cennych informacji i może umożliwiać dostęp do systemów Firmy. Ustaw na nim silne hasło dostępowe, zabezpiecz programem antywirusowym i nie zostawiaj bez opieki.

Współczesne telefony (smartfony) prześcigają swoimi możliwościami i parametrami komputery sprzed kilku lat. Są one po prostu niewielkimi komputerami o szerokim wachlarzu funkcji.

Cyberprzestępcy stale poszukują nowych możliwości zainfekowania telefonu, co może pozwolić im między innymi na zdalne podsłuchiwanie rozmów telefonicznych, aktywację mikrofonu i podsłuchiwanie dźwięków otoczenia, przechwytywanie wiadomości SMS, wysyłanie wiadomości SMS na wysokopłatne numery itp.

Wirusy telefoniczne są propagowane między innymi poprzez załączanie ich do zaufanego oprogramowania, np. gier. Dotyczy to w szczególności gier pirackich instalowanych z pominięciem autoryzowanych sklepów z aplikacjami.

Jeżeli nie masz pewności z kim rozmawiasz, na wszelki wypadek nie przekazuj wrażliwych informacji, w szczególności nigdy nie podawaj haseł dostępowych przez telefon. Pamiętaj TAURON Dystrybucja nigdy nie zapyta Cię o hasła dostępowe. Telefony w takich sprawach należy taktować jako próby wyłudzenia od Ciebie danych wrażliwych. Skontaktuj się z nami i poinformuj nas o takim zdarzeniu.

Najłatwiejszym sposobem na uzyskanie hasła użytkownika do systemu informatycznego, jest po prostu zapytanie użytkownika o to hasło.

Ludzie z natury chcą być pomocni i reagować na prośby innych ludzi. Wykorzystują to różnego rodzaju przestępcy(np. podczas oszustw na tzw. „wnuczka”), w tym również cyberprzestępcy. Podczas ataku mogą np. podać się za pracownika TAURON Dystrybucja i poprosić o podanie hasła użytkownika lub poprosić o wykonanie przelewu na wskazany rachunek.

Wiele złożonych cyberataków rozpoczyna się od ataku na standardowego użytkownika systemu, poprzez sprytne oszustwo z wykorzystaniem cech ludzkiej psychiki do osiągnięcia określonych celów (techniki inżynierii społecznej).